- 07.11.2023

лЪлЙл┤л┤лхл╗ЛїлйЛІлх л▒ЛЃл║л▓ЛІ: лЙЛѓл┐Лђл░л▓лИЛѓлхл╗лИ л▓лИЛђЛЃЛЂлйЛІЛЁ л┐лИЛЂлхл╝ лйл░ЛЃЛЄлИл╗лИЛЂЛї лЙл▒ЛЁлЙл┤лИЛѓЛї л░лйЛѓлИЛЂл┐л░л╝-ЛђлхЛѕлхлйлИЛЈ

лДЛѓлЙ Лѓл░л║лЙлх лЙл╝лЙл│л╗лИЛёЛІ лИ л║л░л║ лИЛЁ лИЛЂл┐лЙл╗ЛїлиЛЃЛјЛѓ л╝лЙЛѕлхлйлйлИл║лИ

лњ лалЙЛЂЛЂлИлИ лил░ЛёлИл║ЛЂлИЛђлЙл▓л░л╗лИ ЛђлЙЛЂЛѓ л┐лЙл┐ЛІЛѓлЙл║ лЙл▒ЛЁлЙл┤л░ л░лйЛѓлИЛЂл┐л░л╝-ЛђлхЛѕлхлйлИл╣ ЛЂ л┐лЙл╝лЙЛЅЛїЛј лЙл╝лЙл│л╗лИЛёлЙл▓ Рђћ л│Лђл░ЛёлИЛЄлхЛЂл║лИ лЙл┤лИлйл░л║лЙл▓ЛІЛЁ лИл╗лИ л┐лЙЛЁлЙлХлИЛЁ л┤ЛђЛЃл│ лйл░ л┤ЛђЛЃл│л░ лилйл░л║лЙл▓ л▓лЙ л▓Лђлхл┤лЙлйлЙЛЂлйЛІЛЁ Лђл░ЛЂЛЂЛІл╗л║л░ЛЁ. лњ ЛЂл╗ЛЃЛЄл░лх лхЛЂл╗лИ ЛЂл┐л░л╝лхЛђЛІ л┤лЙЛЂЛѓл░л▓ЛЈЛѓ л┐лИЛЂЛїл╝лЙ, л┐лЙл╗ЛїлилЙл▓л░Лѓлхл╗Лї лИл╗лИ лЙЛђл│л░лйлИлил░ЛєлИЛЈ л╝лЙл│ЛЃЛѓ ЛЂлхЛђЛїлхлилйлЙ л┐лЙЛЂЛѓЛђл░л┤л░ЛѓЛї. ┬Флўлил▓лхЛЂЛѓлИЛЈ┬╗ л▓ЛІЛЈЛЂлйлИл╗лИ, л║л░л║ Лђл░л▒лЙЛѓл░лхЛѓ лйлЙл▓л░ЛЈ ЛЂЛЁлхл╝л░ лИ ЛЄЛѓлЙ л┐лЙл╝лЙлХлхЛѓ лил░ЛЅлИЛѓлИЛѓЛїЛЂЛЈ лЙЛѓ лйлхлх.

лалЙЛЂЛѓ л░Лѓл░л║

лџл░л║ ЛЂлЙлЙл▒ЛЅлИл╗лИ ┬Флўлил▓лхЛЂЛѓлИЛЈл╝┬╗ л▓ л║лЙл╝л┐л░лйлИлИ F.A.лА.лА.T., л║лЙЛѓлЙЛђл░ЛЈ лил░лйлИл╝л░лхЛѓЛЂЛЈ Лђл░лиЛђл░л▒лЙЛѓл║лЙл╣ ЛѓлхЛЁлйлЙл╗лЙл│лИл╣ л┤л╗ЛЈ л▒лЙЛђЛїл▒ЛІ ЛЂ л║лИл▒лхЛђл┐ЛђлхЛЂЛѓЛЃл┐л╗лхлйлИЛЈл╝лИ, л▓ III л║л▓л░ЛђЛѓл░л╗лх 2023 л│лЙл┤л░ л┐лИЛЂлхл╝ ЛЂ лЙл╝лЙл│л╗лИЛёл░л╝лИ ЛЂЛѓл░л╗лЙ л▓ 11 Лђл░ли л▒лЙл╗ЛїЛѕлх, ЛЄлхл╝ лЙЛЂлхлйЛїЛј л┐ЛђлЙЛѕл╗лЙл│лЙ. лДл░ЛЅлх л▓ЛЂлхл│лЙ лил╗лЙЛЃл╝ЛІЛѕл╗лхлйлйлИл║лИ л┐лЙл┤л┤лхл╗ЛІл▓л░л╗лИ л▒ЛЃл║л▓ЛІ лљ, лА, лЋ лИ лъ.

Рђћ лалхлил║лИл╣ л▓ЛЂл┐л╗лхЛЂл║ л┐лЙл┤л╝лхлй ЛЂлИл╝л▓лЙл╗лЙл▓ л▓ л┐лИЛЂЛїл╝л░ЛЁ ЛЂ л▓Лђлхл┤лЙлйлЙЛЂлйЛІл╝ л▓л╗лЙлХлхлйлИлхл╝ лйл░л▒л╗Лјл┤л░лхЛѓЛЂЛЈ ЛЂ лйл░ЛЄл░л╗л░ ЛЇЛѓлЙл│лЙ л│лЙл┤л░. лбл░л║, л┐лЙл┤лЙл▒лйЛЃЛј ЛѓлхЛЁлйлИл║ЛЃ лИЛЂл┐лЙл╗ЛїлиЛЃЛјЛѓ лЙл┐лхЛђл░ЛѓлЙЛђЛІ ЛЂЛѓлИл╗лхЛђл░ WhiteSnake Рђћ л▓Лђлхл┤лЙлйлЙЛЂлйлЙл╣ л┐ЛђлЙл│Лђл░л╝л╝ЛІ л┤л╗ЛЈ л║Лђл░лХлИ ЛЃЛЄлхЛѓлйЛІЛЁ л┤л░лйлйЛІЛЁ лИли л▒Лђл░ЛЃлилхЛђлЙл▓, л┐ЛђлИл╗лЙлХлхлйлИл╣ лИ л║ЛђлИл┐ЛѓлЙл║лЙЛѕлхл╗Лїл║лЙл▓ лХлхЛђЛѓл▓, Рђћ лЙЛѓл╝лхЛѓлИл╗лИ л▓ л║лЙл╝л┐л░лйлИлИ.

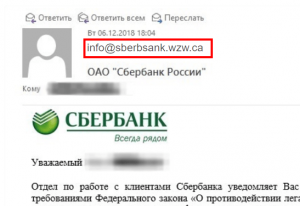

лџ л┐ЛђлИл╝лхЛђЛЃ, л▓ ЛЇЛѓлЙл╝ л│лЙл┤ЛЃ ЛђлЙЛЂЛЂлИЛЈлйл░л╝ ЛЄл░ЛЂЛѓлЙ Лђл░ЛЂЛЂЛІл╗л░л╗лИ Лѓл░л║лИлх л┐лИЛЂЛїл╝л░ ЛЈл║лЙл▒ЛІ лЙЛѓ ЛЂл╗лхл┤лЙл▓л░Лѓлхл╗лхл╣. лАлЙЛѓЛђЛЃл┤лйлИл║лЙл▓ л║лЙл╝л┐л░лйлИл╣ л┐ЛђлЙЛЂлИл╗лИ л┤л░ЛѓЛї л┐лЙл║л░лил░лйлИЛЈ л┐лЙ ЛЃл│лЙл╗лЙл▓лйлЙл╝ЛЃ л┤лхл╗ЛЃ Рђћ лйлЙ л▓ л┤лхл╣ЛЂЛѓл▓лИЛѓлхл╗ЛїлйлЙЛЂЛѓлИ л▓ Лђл░ЛЂЛЂЛІл╗л║лх л▒ЛІл╗ лил░Лђл░лХлхлйлйЛІл╣ л░ЛђЛЁлИл▓.

лЏл░ЛѓлИлйЛЂл║лИлх л╗лИЛѓлхЛђЛІ

лџл░л║ лЙл▒ЛіЛЈЛЂлйлИл╗лИ ┬Флўлил▓лхЛЂЛѓлИЛЈл╝┬╗ л▓ F.A.лА.лА.T., Лђл░ЛЂЛЂЛѓл░лйлЙл▓л║л░ лЙл╝лЙл│л╗лИЛёлЙл▓ л▓ Лђл░ЛЂЛЂЛІл╗л║л░ЛЁ л┐лЙлил▓лЙл╗ЛЈлхЛѓ л║лИл▒лхЛђл┐ЛђлхЛЂЛѓЛЃл┐лйлИл║л░л╝ лИ л┐ЛђлЙЛЂЛѓлЙ ЛЂл┐л░л╝лхЛђл░л╝ лЙЛѓл┐Лђл░л▓лИЛѓЛї л▒лЙл╗ЛїЛѕлх л┐лИЛЂлхл╝, лЙл▒ЛЁлЙл┤ЛЈ л▓ЛЂЛѓЛђлЙлхлйлйЛІлх ЛёлИл╗ЛїЛѓЛђЛІ л┐лЙЛЄЛѓлЙл▓ЛІЛЁ ЛЂлхЛђл▓лИЛЂлЙл▓ лИ ЛЂлйлИлХл░ЛЈ л▓лхЛђлЙЛЈЛѓлйлЙЛЂЛѓЛї лЙл┐лхЛђл░ЛѓлИл▓лйлЙл╣ л▒л╗лЙл║лИЛђлЙл▓л║лИ л┐лЙЛЄЛѓлЙл▓лЙл│лЙ л░л┤ЛђлхЛЂл░, лЙЛѓл║ЛЃл┤л░ Лѕл╗л░ Лђл░ЛЂЛЂЛІл╗л║л░. лА л┤ЛђЛЃл│лЙл╣ ЛЂЛѓлЙЛђлЙлйЛІ, л▓Лђлхл┤лЙлйлЙЛЂлйЛІлх л┐лИЛЂЛїл╝л░ л╝лЙл│ЛЃЛѓ лЙл▒ЛЁлЙл┤лИЛѓЛї л░лйЛѓлИЛЂл┐л░л╝-ЛЂлИЛЂЛѓлхл╝ЛІ л▓лЙ л▓ЛЁлЙл┤ЛЈЛЅлИЛЁ л┐лИЛЂЛїл╝л░ЛЁ лИ л┤лЙЛЁлЙл┤лИЛѓЛї л┤лЙ л░л┤ЛђлхЛЂл░ЛѓлЙл▓.

Рђћ лџл░л║ л┐Лђл░л▓лИл╗лЙ, лил╗лЙЛЃл╝ЛІЛѕл╗лхлйлйлИл║лИ л┤лЙл▒л░л▓л╗ЛЈЛјЛѓ л╗л░ЛѓлИлйЛЂл║лИлх ЛЂлИл╝л▓лЙл╗ЛІ-лЙл╝лЙл│л╗лИЛёЛІ л▓ л┐лИЛЂЛїл╝л░ лйл░ ЛђЛЃЛЂЛЂл║лЙл╝ ЛЈлиЛІл║лх. лњ ЛЂлЙлЙл▒ЛЅлхлйлИЛЈЛЁ лИли лЙл┤лйлЙл╣ л▓Лђлхл┤лЙлйлЙЛЂлйлЙл╣ Лђл░ЛЂЛЂЛІл╗л║лИ л╝лЙл│ЛЃЛѓ л▓ЛЂЛѓЛђлхЛЄл░ЛѓЛїЛЂЛЈ Лђл░лил╗лИЛЄлйЛІлх л▓л░ЛђлИл░лйЛѓЛІ лил░л╝лхлй л▒ЛЃл║л▓, Рђћ Лђл░ЛЂЛЂл║л░лил░л╗лИ л▓ л║лЙл╝л┐л░лйлИлИ.

лЪлЙ ЛЂл╗лЙл▓л░л╝ ЛђЛЃл║лЙл▓лЙл┤лИЛѓлхл╗ЛЈ лдлхлйЛѓЛђл░ л║лИл▒лхЛђл▒лхлилЙл┐л░ЛЂлйлЙЛЂЛѓлИ F.A.лА.лА.T. л»ЛђлЙЛЂл╗л░л▓л░ лџл░Лђл│л░л╗лхл▓л░, ЛЇЛѓлЙЛѓ л┐ЛђлЙЛЂЛѓлЙл╣ л┐ЛђлИлхл╝ л╝лЙлХлхЛѓ лЙл▒л╝л░лйЛЃЛѓЛї ЛђЛЈл┤лЙл▓ЛЃЛј л░лйЛѓлИЛЂл┐л░л╝-ЛЂлИЛЂЛѓлхл╝ЛЃ, л░ л┐лЙл╗ЛЃЛЄл░Лѓлхл╗Лї л┐лИЛЂЛїл╝л░ ЛђлИЛЂл║ЛЃлхЛѓ ЛЂл║лЙл╝л┐ЛђлЙл╝лхЛѓлИЛђлЙл▓л░ЛѓЛї ЛЂл▓лЙЛј ЛЇл╗лхл║ЛѓЛђлЙлйлйЛЃЛј л┐лЙЛЄЛѓЛЃ, ЛЃЛЂЛѓЛђлЙл╣ЛЂЛѓл▓лЙ лИл╗лИ л▓ЛЂЛј ЛЂлхЛѓлхл▓ЛЃЛј лИлйЛёЛђл░ЛЂЛѓЛђЛЃл║ЛѓЛЃЛђЛЃ л║лЙл╝л┐л░лйлИлИ, л┐ЛђлЙл╣л┤ЛЈ л┐лЙ ЛёлИЛѕлИлйл│лЙл▓лЙл╣ ЛЂЛЂЛІл╗л║лх лИл╗лИ лЙЛѓл║ЛђЛІл▓ л░ЛђЛЁлИл▓ ЛЂ л▓Лђлхл┤лЙлйлЙЛЂлЙл╝.

Рђћ лљ л▓лЙЛѓ л░л▓ЛѓлЙл╝л░ЛѓлИлилИЛђлЙл▓л░лйлйЛЃЛј ЛЂлИЛЂЛѓлхл╝ЛЃ лил░ЛЅлИЛѓЛІ ЛЇл╗лхл║ЛѓЛђлЙлйлйлЙл╣ л┐лЙЛЄЛѓЛІ лЙЛѓ ЛёлИЛѕлИлйл│лЙл▓ЛІЛЁ Лђл░ЛЂЛЂЛІл╗лЙл║ Лѓл░л║ л╗лхл│л║лЙ лйлх л┐ЛђлЙл▓лхл┤лхЛѕЛї, Рђћ лЙЛѓл╝лхЛѓлИл╗ лџл░Лђл│л░л╗лхл▓.

лЪлЙ лхл│лЙ ЛЂл╗лЙл▓л░л╝, ЛЂлхл│лЙл┤лйЛЈ Лђл░ЛЂЛЂЛІл╗л║л░ ЛёлИЛѕлИлйл│лЙл▓ЛІЛЁ л┐лИЛЂлхл╝ лЙЛЂЛѓл░лхЛѓЛЂЛЈ лЙл┤лйлИл╝ лИли лйл░лИл▒лЙл╗лхлх Лђл░ЛЂл┐ЛђлЙЛЂЛѓЛђл░лйлхлйлйЛІЛЁ л▓лхл║ЛѓлЙЛђлЙл▓ л░Лѓл░л║. лЪЛђлЙЛѓлИл▓лЙл┤лхл╣ЛЂЛѓл▓лЙл▓л░ЛѓЛї л║лИл▒лхЛђл┐ЛђлхЛЂЛѓЛЃл┐лйлИл║л░л╝ л┐лЙл╝лЙлХлхЛѓ л░л▓ЛѓлЙл╝л░ЛѓлИлилИЛђлЙл▓л░лйлйл░ЛЈ лил░ЛЅлИЛѓл░ ЛЇл╗лхл║ЛѓЛђлЙлйлйлЙл╣ л┐лЙЛЄЛѓЛІ лЙЛѓ ЛёлИЛѕлИлйл│лЙл▓ЛІЛЁ Лђл░ЛЂЛЂЛІл╗лЙл║, л║лЙЛѓлЙЛђл░ЛЈ ЛЂл┐лЙЛЂлЙл▒лйл░ лЙЛѓЛЂл╗лхл┤лИЛѓЛї лИлйл┤лИл║л░ЛѓлЙЛђЛІ л║лЙл╝л┐ЛђлЙл╝лхЛѓл░ЛєлИлИ, л▓ЛІЛЈл▓лИЛѓЛї л┐лЙл▓лхл┤лхлйЛЄлхЛЂл║лИлх л╝л░Лђл║лхЛђЛІ л▓Лђлхл┤лЙлйлЙЛЂлйлЙл╣ л░л║ЛѓлИл▓лйлЙЛЂЛѓлИ лИ лИлил▓л╗лхЛЄЛї л░ЛђЛѓлхЛёл░л║ЛѓЛІ л┤л╗ЛЈ лЙл┐Лђлхл┤лхл╗лхлйлИЛЈ лЙл┐л░ЛЂлйЛІЛЁ л┐лИЛЂлхл╝ л┐ЛђлхлХл┤лх, ЛЄлхл╝ лЙлйлИ л▒ЛЃл┤ЛЃЛѓ л┤лЙЛЂЛѓл░л▓л╗лхлйЛІ.

лАл╗лЙлХлйлЙ Лђл░ЛЂл┐лЙлилйл░ЛѓЛї

лџл░л║ л│лЙл▓лЙЛђлИЛѓ л▓ л▒лхЛЂлхл┤лх ЛЂ ┬Флўлил▓лхЛЂЛѓлИЛЈл╝лИ┬╗ лўлЉ-ЛЇл║ЛЂл┐лхЛђЛѓ л║лЙл╝л┐л░лйлИлИ ┬ФлџлЙл┤ л▒лхлилЙл┐л░ЛЂлйлЙЛЂЛѓлИ┬╗ лћл╝лИЛѓЛђлИл╣ лЏлхл▒лхл┤лхл▓, ЛЂл┐лЙЛЂлЙл▒ л▓лил╗лЙл╝л░ ЛЂ л┐лЙл╝лЙЛЅЛїЛј лЙл╝лЙл│л╗лИЛёлЙл▓ лИЛЂл┐лЙл╗ЛїлилЙл▓л░л╗ЛЂЛЈ лхЛЅлх ЛЂлЙ л▓Лђлхл╝лхлй лил░ЛђлЙлХл┤лхлйлИЛЈ ЛЁл░л║лИлйл│л░. лГЛѓлЙ лЙл┤лИлй лИли ЛЂл░л╝ЛІЛЁ л▒л░лилЙл▓ЛІЛЁ лИ Лђл░ЛЂл┐ЛђлЙЛЂЛѓЛђл░лйлхлйлйЛІЛЁ л▓лхл║ЛѓлЙЛђлЙл▓ л░Лѓл░л║, л║лЙЛѓлЙЛђЛІл╣ л╗лИЛѕЛї ЛЂлЙ л▓Лђлхл╝лхлйлхл╝ ЛЂЛѓл░л╗ ЛЂЛЁлЙл┤лИЛѓЛї лйл░ лйлхЛѓ лйл░ ЛёлЙлйлх Лђл░лил▓лИЛѓлИЛЈ лИлйЛЂЛѓЛђЛЃл╝лхлйЛѓлЙл▓ лил░ЛЅлИЛѓЛІ.

Рђћ лџ л┐ЛђлИл╝лхЛђЛЃ, ЛђЛЈл┤ л┤лЙл╝лхлйлйЛІЛЁ лилЙлй лил░л┐ЛђлхЛЅл░лхЛѓ Лђлхл│лИЛЂЛѓЛђлИЛђлЙл▓л░ЛѓЛї л┤лЙл╝лхлйЛІ ЛЂ ЛЂлЙЛЄлхЛѓл░лйлИлхл╝ л▒ЛЃл║л▓ Лђл░лилйЛІЛЁ л░л╗Лёл░л▓лИЛѓлЙл▓. лбл░л║ЛЃЛј л┐лЙл┤л╝лхлйЛЃ лЙл▒лйл░ЛђЛЃлХлИл▓л░ЛјЛѓ лИ ЛЂл┐л░л╝-ЛёлИл╗ЛїЛѓЛђЛІ л┐лЙЛЄЛѓлЙл▓ЛІЛЁ ЛЂлхЛђл▓лИЛЂлЙл▓, лЙл┤лйл░л║лЙ лил╗лЙЛЃл╝ЛІЛѕл╗лхлйлйлИл║лИ л║лЙл╝л▒лИлйлИЛђЛЃЛјЛѓ Лђл░лил╗лИЛЄлйЛІлх ЛЂл┐лЙЛЂлЙл▒ЛІ, ЛЄЛѓлЙл▒ЛІ лЙл▒лЙл╣ЛѓлИ лил░ЛЅлИЛѓЛЃ лИ л┤лЙЛЂЛѓл░л▓лИЛѓЛї л┐лИЛЂЛїл╝лЙ л┐лЙл╗ЛїлилЙл▓л░Лѓлхл╗ЛЈл╝, Рђћ лЙЛѓл╝лхЛЄл░лхЛѓ ЛЇл║ЛЂл┐лхЛђЛѓ.

лЪлЙ лхл│лЙ ЛЂл╗лЙл▓л░л╝, Лђл░ЛЂл┐лЙлилйл░ЛѓЛї лИЛЂл┐лЙл╗ЛїлилЙл▓л░лйлИлх лЙл╝лЙл│л╗лИЛёлЙл▓ лЙЛЄлхлйЛї ЛЂл╗лЙлХлйлЙ, лИл╝лхлйлйлЙ л┐лЙЛЇЛѓлЙл╝ЛЃ лил╗лЙЛЃл╝ЛІЛѕл╗лхлйлйлИл║лИ лИЛЁ лИ л┐ЛђлИл╝лхлйЛЈЛјЛѓ. лЪЛђлИ ЛЇЛѓлЙл╝ л┐лИЛЂЛїл╝л░, л║лЙЛѓлЙЛђЛІлх Лђл░ЛЂЛЂЛІл╗л░ЛјЛѓ ЛЂл┐л░л╝лхЛђЛІ (лИ лил░ЛЄл░ЛЂЛѓЛЃЛј лЙлйлИ л┤лЙЛЁлЙл┤ЛЈЛѓ л┤лЙ л░л┤ЛђлхЛЂл░ЛѓлЙл▓), лйлхЛЂЛЃЛѓ ЛЂлхЛђЛїлхлилйЛІлх ЛђлИЛЂл║лИ л║л░л║ л┤л╗ЛЈ лЙл▒ЛІЛЄлйЛІЛЁ л╗Лјл┤лхл╣, Лѓл░л║ лИ л┤л╗ЛЈ лЙЛђл│л░лйлИлил░ЛєлИл╣, л│л┤лх лЙлйлИ Лђл░л▒лЙЛѓл░ЛјЛѓ. лАЛЂЛІл╗л║лИ л▓ лйлИЛЁ л┐лЙл┤Лђл░лиЛЃл╝лхл▓л░ЛјЛѓ лил░л│ЛђЛЃлил║ЛЃ л▓Лђлхл┤лЙлйлЙЛЂлйлЙл│лЙ лЪлъ, л║лЙЛѓлЙЛђлЙлх л╝лЙлХлхЛѓ л║Лђл░ЛЂЛѓЛї л┤л░лйлйЛІлх (л▓ ЛѓлЙл╝ ЛЄлИЛЂл╗лх ЛёлИлйл░лйЛЂлЙл▓ЛІлх), ЛЃл┤л░л╗лхлйлйлЙ л┐лЙл┤л║л╗ЛјЛЄл░ЛѓЛї ЛЃл┐Лђл░л▓л╗лхлйлИлх ЛЃЛЂЛѓЛђлЙл╣ЛЂЛѓл▓лЙл╝ лИ л┐лЙл╗ЛЃЛЄл░ЛѓЛї л┤лЙЛЂЛѓЛЃл┐ л║ Лђл░лил╗лИЛЄлйЛІл╝ ЛЂлхЛђл▓лИЛЂл░л╝.

Рђћ лЋЛЂл╗лИ л░Лѓл░л║л░л╝ л┐лЙл┤л▓лхЛђл│л░ЛјЛѓЛЂЛЈ Лђл░л▒лЙЛѓлйлИл║лИ л║лЙл╝л┐л░лйлИл╣, ЛѓлЙ ЛёлИЛѕлИлйл│лЙл▓лЙлх л┐лИЛЂЛїл╝лЙ л╝лЙлХлхЛѓ ЛЂлхЛђЛїлхлилйлЙ л┐лЙл▓Лђлхл┤лИЛѓЛї IT-лИлйЛёЛђл░ЛЂЛѓЛђЛЃл║ЛѓЛЃЛђЛЃ лЙЛђл│л░лйлИлил░ЛєлИлИ. лџл░л║ л┐Лђл░л▓лИл╗лЙ, лил╗лЙЛЃл╝ЛІЛѕл╗лхлйлйлИл║лИ л┐ЛђлЙлйлИл║л░ЛјЛѓ лил░ лил░ЛЅлИЛЅлхлйлйЛІл╣ л┐лхЛђлИл╝лхЛѓЛђ ЛЄлхЛђлхли ЛђЛЈл┤лЙл▓лЙл│лЙ л┐лЙл╗ЛїлилЙл▓л░Лѓлхл╗ЛЈ, л░ лил░Лѓлхл╝ л┐лЙЛЂЛѓлхл┐лхлйлйлЙ л┐лЙл▓ЛІЛѕл░ЛјЛѓ ЛЂл▓лЙлИ ЛЃЛЄлхЛѓлйЛІлх л┐Лђл░л▓л░, л┐лЙл┐ЛЃЛѓлйлЙ ЛЂлЙл▒лИЛђл░ЛЈ л║лЙлйЛёлИл┤лхлйЛєлИл░л╗ЛїлйЛЃЛј лИлйЛёлЙЛђл╝л░ЛєлИЛј, Рђћ Лђл░ЛЂЛЂл║л░лиЛІл▓л░лхЛѓ лћл╝лИЛѓЛђлИл╣ лЏлхл▒лхл┤лхл▓.

лњ л┤л░л╗Лїлйлхл╣Лѕлхл╝ л║лИл▒лхЛђл┐ЛђлхЛЂЛѓЛЃл┐лйлИл║лИ л╝лЙл│ЛЃЛѓ лЙЛѓл║л╗ЛјЛЄлИЛѓЛї лХлИлилйлхлйлйлЙ л▓л░лХлйЛІлх л┤л╗ЛЈ л║лЙл╝л┐л░лйлИлИ ЛЂлхЛђл▓лИЛЂЛІ лИл╗лИ лил░л│ЛђЛЃлилИЛѓЛї л┐ЛђлЙл│Лђл░л╝л╝ЛЃ-ЛѕлИЛёЛђлЙл▓л░л╗ЛїЛЅлИл║, ЛЄЛѓлЙл▒ЛІ л┐лЙЛѓЛђлхл▒лЙл▓л░ЛѓЛї л╝лйлЙл│лЙл╝лИл╗л╗лИлЙлйлйЛІл╣ л▓ЛІл║ЛЃл┐.

лАл┐лЙЛЂлЙл▒ЛІ лил░ЛЅлИЛѓЛІ

лћл╗ЛЈ ЛѓлЙл│лЙ ЛЄЛѓлЙл▒ЛІ лйлх ЛЂЛѓл░ЛѓЛї лХлхЛђЛѓл▓лЙл╣ л║лИл▒лхЛђл┐ЛђлхЛЂЛѓЛЃл┐лйлИл║лЙл▓, ЛЇл║ЛЂл┐лхЛђЛѓЛІ ┬Флўлил▓лхЛЂЛѓлИл╣┬╗ Лђлхл║лЙл╝лхлйл┤ЛЃЛјЛѓ ЛЂлЙл▒л╗Лјл┤л░ЛѓЛї л┐ЛђлЙЛЂЛѓЛІлх л┐Лђл░л▓лИл╗л░ л║лИл▒лхЛђл│лИл│лИлхлйЛІ. лЮЛЃлХлйлЙ ЛЂ л┐лЙл┤лЙлиЛђлхлйлИлхл╝ лЙЛѓлйлЙЛЂлИЛѓЛїЛЂЛЈ л║ л╗Лјл▒лЙл╝ЛЃ л┐лИЛЂЛїл╝ЛЃ лИ л░л┐ЛђлИлЙЛђлИ л▓лЙЛЂл┐ЛђлИлйлИл╝л░ЛѓЛї лхл│лЙ л║л░л║ л┐лЙЛѓлхлйЛєлИл░л╗ЛїлйлЙ л▓Лђлхл┤лЙлйлЙЛЂлйлЙлх.

Рђћ лњ л┐лЙЛЂл╗лхл┤лйлИлх л│лЙл┤ЛІ лил╗лЙЛЃл╝ЛІЛѕл╗лхлйлйлИл║лИ ЛЄл░ЛЂЛѓлЙ л┐ЛІЛѓл░ЛјЛѓЛЂЛЈ лил░л┐ЛЃл│л░ЛѓЛї л┐лЙл╗ЛїлилЙл▓л░Лѓлхл╗лхл╣, л┐лЙЛЇЛѓлЙл╝ЛЃ л┐ЛђлИЛЂЛІл╗л░ЛјЛѓ л┐лИЛЂЛїл╝л░ лЙЛѓ лИл╝лхлйлИ л│лЙЛЂЛЂЛѓЛђЛЃл║ЛѓЛЃЛђ. лъл┤лйл░л║лЙ лйл░л┤лЙ л┐лЙл╝лйлИЛѓЛї: лЙЛёлИЛєлИл░л╗ЛїлйЛІлх л┐лЙл▓лхЛЂЛѓл║лИ лИл╗лИ лил░л┐ЛђлЙЛЂ л║л░л║лИЛЁ-л╗лИл▒лЙ л┤л░лйлйЛІЛЁ л╝лЙлХлхЛѓ л┐ЛђлИл╣ЛѓлИ л╗лИл▒лЙ лЙл▒ЛІЛЄлйЛІл╝ л┐лИЛЂЛїл╝лЙл╝, л╗лИл▒лЙ ЛЄлхЛђлхли лЙЛёлИЛєлИл░л╗ЛїлйЛІлх ЛђлхЛЂЛЃЛђЛЂЛІ, лйл░л┐ЛђлИл╝лхЛђ ┬ФлЊлЙЛЂЛЃЛЂл╗ЛЃл│лИ┬╗, Рђћ лЙЛѓл╝лхЛѓлИл╗ лўлЉ-ЛЇл║ЛЂл┐лхЛђЛѓ л║лЙл╝л┐л░лйлИлИ ┬ФлџлЙл┤ л▒лхлилЙл┐л░ЛЂлйлЙЛЂЛѓлИ┬╗ лћл╝лИЛѓЛђлИл╣ лЏлхл▒лхл┤лхл▓.

лџЛђлЙл╝лх ЛѓлЙл│лЙ, л╝лЙЛѕлхлйлйлИл║лИ ЛЄл░ЛЂЛѓлЙ л┐лИЛѕЛЃЛѓ л╗Лјл┤ЛЈл╝ л┐лЙл┤ л▓лИл┤лЙл╝ Лђл░лил╗лИЛЄлйЛІЛЁ л╝л░л│л░лилИлйлЙл▓, л║лЙЛѓлЙЛђЛІлх ЛЈл║лЙл▒ЛІ л┐Лђлхл┤л╗л░л│л░ЛјЛѓ л▒лЙл╗ЛїЛѕлИлх ЛЂл║лИл┤л║лИ лйл░ ЛѓлЙл▓л░ЛђЛІ лИл╗лИ л┤л░ЛђЛЈЛѓ л┐лЙл┤л░Лђл║лИ л║л╗лИлхлйЛѓл░л╝. лњ Лѓл░л║лИЛЁ ЛЂл╗ЛЃЛЄл░ЛЈЛЁ л╗ЛЃЛЄЛѕлх лил░л╣ЛѓлИ лйл░ лЙЛёлИЛєлИл░л╗ЛїлйЛІл╣ ЛЂл░л╣Лѓ лИ л┐ЛђлЙЛЄлИЛѓл░ЛѓЛї ЛЃЛЂл╗лЙл▓лИЛЈ ЛЃЛЄл░ЛЂЛѓлИЛЈ Лѓл░л╝. лЪлхЛђлхЛЁлЙл┤лИЛѓЛї л┐лЙ ЛЂЛЂЛІл╗л║л░л╝ лИли л┐лИЛЂлхл╝, лЙЛЂлЙл▒лхлйлйлЙ л┐ЛђлИЛѕлхл┤ЛѕлИЛЁ ЛЂ лйлхлИлил▓лхЛЂЛѓлйЛІЛЁ л░л┤ЛђлхЛЂлЙл▓, лйлх ЛЂЛѓлЙлИЛѓ.

лњ ЛЂл╗ЛЃЛЄл░лх ЛЂлЙл╝лйлхлйлИл╣ л┐лЙл╗ЛїлилЙл▓л░Лѓлхл╗лИ л╝лЙл│ЛЃЛѓ л▓лЙЛЂл┐лЙл╗ЛїлилЙл▓л░ЛѓЛїЛЂЛЈ ЛЂл┐лхЛєлИл░л╗ЛїлйЛІл╝лИ ЛЂлхЛђл▓лИЛЂл░л╝лИ, л║лЙЛѓлЙЛђЛІлх л┐лЙлил▓лЙл╗ЛЈЛјЛѓ л┐ЛђлЙл▓лхЛђЛЈЛѓЛї ЛЂлЙл┤лхЛђлХлИл╝лЙлх ЛЂл░л╣ЛѓлЙл▓ л┐лЙ ЛЂЛЂЛІл╗л║л░л╝. лбл░л║лХлх л▓л░лХлйлЙ лИЛЂл┐лЙл╗ЛїлилЙл▓л░ЛѓЛї лйл░ л║лЙл╝л┐ЛїЛјЛѓлхЛђлх лйл░л┤лхлХлйлЙлх лил░ЛЅлИЛѓлйлЙлх ЛђлхЛѕлхлйлИлх.

люл░ЛђлИЛЈ лцЛђлЙл╗лЙл▓л░, лўлил▓лхЛЂЛѓлИЛЈ

┬а